震惊!某学生1天轻松挖100洞!

本篇文章我就来详细讲讲如何日入十洞甚至日入百洞

快速挖洞前的准备工作

·工具的准备:

fofa:https://fofa.info/

鹰图:https://hunter.qianxin.com/

谷歌语法

以上的工具都是为了大面积撒网做准备,我的方法就是广撒网,多捞鱼,用备选数量叠加中靶数据

其次要准备

爱企查:https://aiqicha.baidu.com/?from=pz

天眼查:https://www.tianyancha.com/

企查查:https://www.qcc.com/

以上的工具是为了查询网站信息,为了在提交漏洞填写详细联系方式和公司

还需要准备

爱站:https://www.aizhan.com/

站长工具:https://tool.chinaz.com/

以上的工具是为了查询网站备案信息、网站权重信息等(权重是个好东西,我下文会详细谈到)

再需要

一个ctrl键和c、v键

一个好的心态(有很多时候你可能做了一天你也挖不了几个,但是有些人一天就能挖好几个)

·工具的用法

撒网工具集:

{

fofa语法:

title=”beijing”

从标题中搜索“北京”

–

header=”elastic”

从http头中搜索“elastic”

–

body=”网络空间测绘”

从html正文中搜索“网络空间测绘”

–

port=”6379″

查找对应“6379”端口的资产

–

ip=”1.1.1.1″

从ip中搜索包含“1.1.1.1”的网站

搜索要用ip作为名称

ip=”220.181.111.1/24″

查询IP为“220.181.111.1”的C网段资产

–

status_code=”402″

查询服务器状态为“402”的资产

查询网站类型数据

protocol=”quic”

查询quic协议资产

搜索指定协议类型(在开启端口扫描的情况下有效)

country=”CN”

搜索指定国家(编码)的资产。

–

region=”Xinjiang Uyghur Autonomous Region”

搜索指定行政区的资产。

–

city=”Ürümqi”

搜索指定城市的资产。

–

cert=”baidu”

搜索证书(https或者imaps等)中带有baidu的资产。

–

cert.subject=”Oracle Corporation”

搜索证书持有者是Oracle Corporation的资产

–

}

{

鹰图语法:

ip.tag=”CDN”new

查询包含IP标签”CDN”的资产

(查看枚举值)web.similar=”baidu.com:443″

查询与baidu.com:443网站的特征相似的资产

web.similar_icon==”17262739310191283300″

查询网站icon与该icon相似的资产

web.similar_id=”3322dfb483ea6fd250b29de488969b35″

查询与该网页相似的资产

web.tag=”登录页面”new

查询包含资产标签”登录页面”的资产

(查看枚举值)搜索主域为”qianxin.com”的网站

web.icon=”22eeab765346f14faf564a4709f98548″

查询网站icon与该icon相同的资产

搜索开放端口大于2的IP(支持等于、大于、小于)

is_web=truenew

搜索web资产

搜索证书可信的资产

}

是不是很多,感觉到头昏眼花呢

不急,我们往下看

piss:谷歌语法也差不多,我懒,你自己百度吧

查备案和详细信息工具集

这个我没什么好说的,你从你进去的后台 、旁站、备案信息等确定公司信息

因为提交漏洞的时候有一点要你提交这些信息

·权重

”网站权重是指搜索引擎给网站(包括网页)赋予一定的权威值,对网站(含网页)权威的评估评价。一个网站权重越高,在搜索引擎所占的份量越大,在搜索引擎排名就越好。“

我为什么还要把权重单独拿出来讲一下呢?

原因很简单,请听我慢慢道来

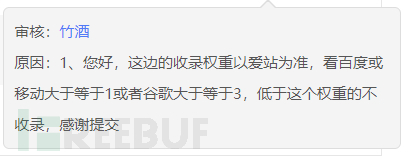

这个是我刚入门网络安全的时候在补天漏洞平台提交的漏洞,但是不给通过,原因很简单,权重不够

提交漏洞的平台以及利弊分析:

公益src漏洞盒子:https://www.vulbox.com/

补天漏洞平台:https://www.butian.net

腾讯安全:https://security.tencent.com/index.php

CNNVD:https://www.cnnvd.org.cn/login

教育漏洞提交平台:https://src.sjtu.edu.cn/

分析:

公益src漏洞平台:

奖品:一般,奖励有现金和积分,可以兑换实物奖励

通过门槛:低,只要是漏洞都收,刚入门的可以来公益src漏洞盒子提交

审核速度:一般

补天:

奖品:高,现金和积分,可以兑换实物奖励

通过门槛:高,只收大站,信息要全

审核速度:一般

腾讯安全:

奖品:未知,我没提交过

通过门槛:高,只收腾讯的漏洞

审核速度:未知

CNNVD:

奖品:极高,给证的兄弟

通过门槛:极高,不仅要看你权重,还不能只提交一个,要10个在一起的才能

审核速度:未知

教育漏洞提交平台:

奖品:高,有证

通过门槛:高,必须要edu的,不能有重复

审核速度:未知

综上所述,本文只列举最简单的公益src提交平台…

开始撒网

·漏洞:

由于我们考虑的是效率因素,所以我们采取XSS,SQL注入,弱口令,文件上传漏洞

first:弱口令

这个是最简单的了,详细做法为

一·鹰图搜索:

搜索后台管理、后台登录、管理登录等关键词

详细语法为 web.body=”后台管理”等等

二·弱口令爆破一下:

用admin 123456 admin admin123 admin666 admin888爆破就行了

或者你挂burp也没啥好说的,一样的

三·收集&辨别:

将你跑出来的数据总结到一个文本里面

然后把一些杂鱼扔掉,比如没有任何内容查不到公司的那种

剩下的就是你需要提交的

注意!!!你只能进行安全爆破,不可以对其系统造成破坏或者数据的泄露!!!

second:XSS

这个就参考我之前写过的文章就行

https://www.freebuf.com/articles/web/349663.html

总之就是,有框就能插,插不进去就换一个

语法实际没必要,你要搜就搜什么在线评价、在线留言、搜索、提交留言等等关键词

third:SQL

这个还是参考我之前写的文章哈…

https://www.freebuf.com/vuls/354051.html

这个语法我觉得有必要说一下:

谷歌语法:inurl:php?id=(可以在前面加点字,比如公司,学院,医院等 id后面加数字,找注入点用)

fofa语法:title=”用友U8-OA”(我这里用用友U8-OA漏洞举例)

找到站点之后存起来,丢进去个and看看

!!!提交时候需要注意,只能枚举最多3条数据,需要爆出库名,post请求包等!!!

fourth:文件上传

这个漏洞其实说难不难,说简单也不简单

你语法搜upload,文件上传,头像上传,模板上传等等

ps:这个我过两天也写个文章吧

你搜到的站如果是没有上传限制的,你直接放小马进去

这里我分享一点web马哈

链接:https://pan.baidu.com/s/1W4zvkBK2vvbailM9K25h3g

提取码:bat6

–来自百度网盘超级会员V1的分享

开始下手

当你收集好了一切你所需要的信息时,我们就可以提交啦

话不多说上图

SQL注入的提交格式:

标题:XXX公司XX页面存在SQL注入漏洞

域名:你要提交的公司主业

描述:XXX公司XX页面存在SQL注入漏洞,可以爆出XXX信息

漏洞URL:就是你挖到的

漏洞POC请求包:用burp抓包抓你的post包,然后复制过来

复现步骤:我通过XXX构造发现可能存在SQL注入,然后通过XXX参数可以获得XXX,数据库名为XXX

然后附上截图,你爆出来的截图和厂商主业的截图

修复建议:

{

1. 过滤用户输入的内容,检查用户输入的内容中是否有非法内容。如,|(竖线符号)、 &

(& 符号)、;(分号)、$(美元符号)、%(百分比符号)、@(at

符号)、'(单引号)、”(引号)、\'(反斜杠转义单引号)、\”(反斜杠转义引号)、<>(尖括号)、()(括号)、+(加号)、

CR(回车符,ASCII 0x0d)、 LF(换行,ASCII 0x0a)、,(逗号)、\(反斜杠)、)(结束括号)等符号。

2. 过滤危险的SQL语句关键字,如select,from,update,insert,delete等。

3. 利用存储过程,将数据访问抽象化,让用户不直接访问表或视图。当使用存储过程时,请利用 ADO 命令对象来实施它们,以强化变量类型。

4. 使用防注入系统。

}

弱口令的提交格式:

提交步骤和SQL的差不多,不需要的是post请求包

提交复现步骤的时候需要提交官网截图+登录成功后管理系统的截图

然后附带管理员账户密码

修复建议:

{

强密码长度至少有 8 个字符;

不包含全部或部分用户账户名;

至少包含以下四类字符中的三类:大写字母、小写字母、数字,以及键盘上的符号(如 !、@、#);

字典中查不到;

不是命令名、不是人名、不是用户名、不是计算机名;

没有规则的大小写字母、数字、符号的组合,部分登录系统支持全角符号以及中文、其他语言等特殊符号的输入;

不是容易被猜测到的密码 比如(xiaoming@qq.com)

}

其他漏洞的也是一样,都是差不多的,自己随机应变一下就行了

漏洞审核是个漫长的过程,你提交的越详细,时间越短,过的概率越大,所以细心提交

本篇文章到此结束